ع

عضو محذوف 2838

زائر - عضو سابق

إن ما ساقوم بالكتابة عنه هي طرح لاساليب الاختراق الرائجة والمستعملة حاليا وبموضوع آخر ساتطرق لما يمكن للتغيير الذي يمكن ان يحصل فجأة بالعالم الرقمي و الموضوع سيحوي شرح عام لثلاث عناوين صغيرة وهي اولا أساليب الهجوم السيبيراني ثانيا الهجوم اللاسلكي و واختراق الهواتف ثالثا هجوم البرامج وبعد انتهاء كل جزء نطرح بعض اساليب الحماية من هذه الهجومات

للاصدقاء لانه يمكن للموضوع ان يطول يمكن ان نطرح الجزء الاول فقط وبمواضيع اخرى نواصل مع الاجزاء الاخرى

اولا: أساليب الهجوم السيبيراني

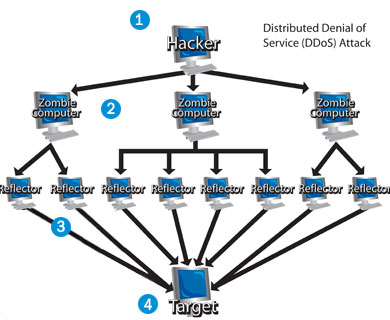

الهجوم الاول هو denial of service (قطع الخدمة) :

وهو هو هجوم يستهدف الشكبة مباشرة وعمله هو قطع الخدمة عن كل المستخدمين بما فيهم الاجهزة او البرامج , وهذا الهجوم يشتهر بنوعين اساسيين وهو ما يحصل عند حصول كل اختراق وله فنون كثيرة لكن هذه هي اكثر الهجمات المستعملة اثناء الهجوم وهي :

الاول هو Overwhelming Quantity of Traffic ( الغمر الكلي لحركة المرور) :

وهو ان المهاجم يقوم بعمل ارسال كمية كبيرة وهائلة من البيانات وهذا ما يجعل الشكبة او المضيف او البرامج في وضع لا يمكنها تحمل ذلك وهذا ما يسبب تباطئ عند نقل المعلومات او استقبالها او فشل بالخدمات

الثاني هو Maliciously Formatted Packets (الحزم الخبيثة المنسقة) :

يقوم المهاجم بإرسال حزم تحوي على اخطاء برمجة لا يمكن لجهاز الاستقبال معرفتها او تحديدها و هذا ما يسبب بطئ و فشل بالجهاز المستقبل اي أن هذا النوع يقوم على الحزم التي يتم تنسيقها بالشكل اللازم .

مميزات واهداف هذا النوع من الهجومات :

ما يميز هذا الهجوم هو انه سهل القيام به و الخطر بنجاحه كبير جدا لانه يمكن القيام به بمجموعات والهدف هو منع المستخدمين المصرح لهم بالحصول على الخدمة بعد جعل الشبكة غير صالحة للوصول اليها اما ما يجعل الهجمات خطيرة هو ان المهاجم يمكنه بناء شبكة واسعة من مستضيفين مصابين وهي ما يطلق عليها (botnet) او شبكات الزومبي يستعمل المهاجم انظمة معالجة خاصة بحيث يمكنه التحكم بشكبة الزومبي لكن الخطر بهذا الهجوم هو أن اجهزة الزومبي تقوم بمسح الشبكة و تسميم مضيفين اكثر وما على المهاجم سوى الجلوس و تنفيذ العملية عن طريق انظمة المعالجة.

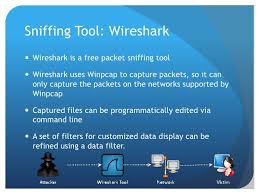

الهجوم الثاني sniffing ( الاستنشاق) :

إذا اردت ان تفهم هذا الهجوم فهو اشبه بشخص يجلس بينك وبين صديق لمحاولة التنصت عليك وهو يقوم على مبدأ واحد وهو معالجة كل الحركة المرورية بالشبكة لكن للاخذ بالعلم فهذا لا يهم ان كانت الحزم تتجه للعنوان الخاص بالمهاجم ام لا فهو يقوم بمعالجة كل ما يمر بالشكبة كما انه يمكن اتمام هذه الهجمة عن طريق تطبيقات برمجية او عن طريق الاجهزة او يمكن الدكج بينهما

ما يميز هذا الهجوم :

أنه يمكنه استهداف جهة خاصة مما يريد المهاجم تحقيقه كمثال ان يعالج كل حركة المرور كاملة او استهداف بروتوكول خاص او نوع من الخدمات او الحصول على سلسلة من المعلومات مثل كلمة المرور وغيرها وما يزيد هذا الهجوم خطورة أنه يمكنه تحريف الحزم التي تنتقل بالشبكة

الصورة توضح احد افضل الادوات المستعلمة بهذه الهجمة للعلم هو متوفر سواء بالمصدر المفتوح او المغلوق .

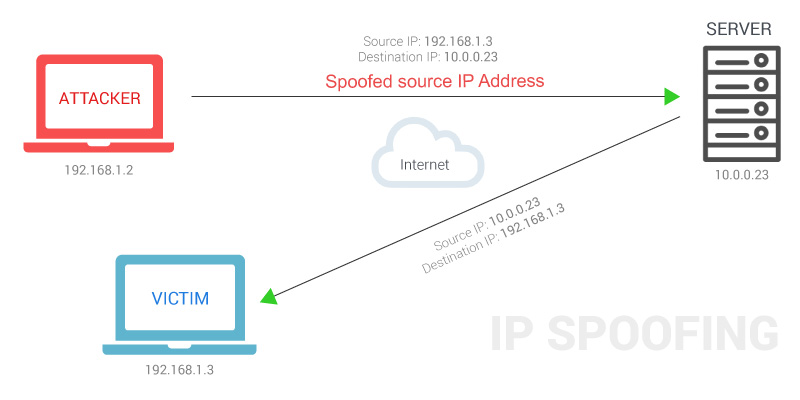

الهجوم الثالث spoofing ( الخداع) :

يمثل هذا النوع من الاختراق عملية خداع خاصة عند وجود تواصل بين نظامين كمثال النظام ألف وباء بحيث اذا كانت امكانية المهاجم لا تمنحه الصلاحية للوصول الى النظام باء فهو يقوم بارسال حزم للنظام ألف والذي يكون موثوقا تماما بحيث يمكن للنظام المستهدف وهو باء بتفيذ الطلب دون الحاجة الى المصادقة وهذا الهجوم يعتبر فنا بالنسبة للمخترقين نذكر منها :

بعض اساليب ومميزات هذا الهجوم :

ارسال حزم عناوين IP من مصدر مخادع بداعي اخفاء الهوية من الاساليب الاخرى هو استعمال البروتوكول ARP وهو بروتوكول يعمل على على ايجاد العناوين بالطبقة الثالثة بالشبكة ip address وتوفيرها للعناوين بالطبقة الثانية بالشبكة MAC address بحيث يمكن للحزم الانتقال عبر الشبكة من المرسل الى المستقبل , يقوم المهاجم بارسال ARP مخادع عبر الشبكة للضحية بحيث يمكن له ربط عنوان MAC الخاص بالمهاجم وربطها مع عنوان ip له الصلاحية عبر الشبكة , من الهجمات الاخرى وهو خداع سيرفر DNS بحيث يحول الطريق من العنوان المطلوب من المستخدم الى عنوانip يتحكم به المهاجم .

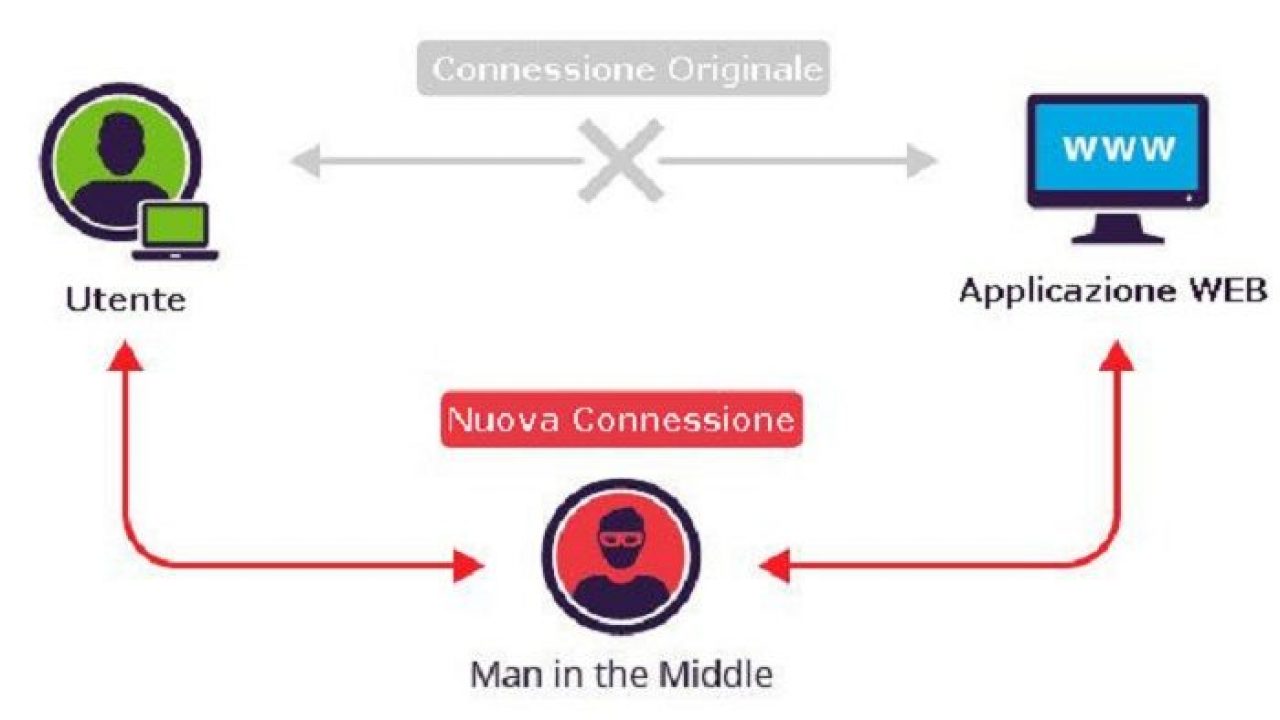

الهجوم الرابع MAN-IN-THE-MIDDLE (الرجل بالوسط) :

يقوم هذا الهجوم على اعتراض المعلومات المنتقلة بين اجهزة الكمبيوتر لسرقة المعلومات التي تعبر عبر الشبكة كما انه يقوم ايضا تحريف المعلومات وتحويلها واعادة ارسالها دون معرفة المستقبل ان المعلومة قد تعرضت للتحريف من قبل المهاجم وهذا عمل الهجوم هو التحكم بالضحية دون معرفته بالقيام بذلك .

مراحل الهجوم هي اربعة :

اولا عندما يقوم المستخدم كمثال بارسال طلب لصفحة ويب ثانيا استقبال المهاجم للطلب و استرجاع الصفحة من الويب المرجو ثالثا يقوم بعمل التغييرات المرجوة للبيانات الخاصة بصفحة الويب رابعا ارسالها للمستخدم او الضحية .

هناك ايضا مما يسمى MITmo وهي المتخصصة بالتحكم باجهزة الهاتف مثل zeus exploit يمتلك هذه الخاصية وهي تقريبا مثل الهجوم الذي شرحته قبل لهذا لنمر مباشرة للهجوم التالي .

الهجوم الخامس ZERO-DAY-ATTACKS (الهجوم يوم الصفر) :

يقوم هذا الهجوم عل ايجاد ثغرات بالبرامج والتي لم تكتشف قبل سواء من مخترقين آخرين او من بائع البرنامج ومصطلح يوم الصفر او يوم الساعة مهما تكن التسميات هي تعبر عن ذلك الوقت الذي يكتشف به المخترق تلك الثغرة او ما يمكن استغاله ويعتبر هذا الهجوم اخطر هجوم على الاطلاق وكل الشركات العالمية تأكد ان تفادي هذا الهجوم يشكل الهاجس الاكبر بحيث يتطلب محترفين بمجال الامن السيبيراني الذين يملكون نظرة ثاقبة لهندسة الشكبة بالكامل وانا شخصيا اثناء دراستي للمجال اعترف انه من اخطر الهجمات والتي تتطلب الجهود الكاملة لفريق عمل متخصص لايقاف هكذا هجمات فمجرد وضع بروتوكولات دفاعية لا تجدي نفعا مثل بقية الهجمات .

الهجوم السادس keyboard logging ( تسجيل لوحة المفايتح ) :

يقوم هذا الهجوم باستخدام تطبيق برمجي لتسجيل كل الضربات على لوحة المفاتيح ويقوم هذا الهجوم على زرع مسجل للضرب على لوحة المفاتيح سواء ببرنامج مثبت على الكمبيوتر الخاص بالضحية او عن طريق اجهزة مثبتة بالكمبيوتر الخاص به وما يقوم به المهاجم هو برمجة مسجل الضربات بارسال الايميلات الخاصة بملف التسجيل وما يحويه ملف التسجيل كل ما يتعلق بالمعلومات الحساسة سواء اسم المستخدم او كلمة السر , المواقع التي يزورها وغيرها

سيواصل الكاتب التطرق لمختلف الامور حول هذا المجال كلما سنحت الفرحة دامت قلوبكم مزهرة f1

للاصدقاء لانه يمكن للموضوع ان يطول يمكن ان نطرح الجزء الاول فقط وبمواضيع اخرى نواصل مع الاجزاء الاخرى

اولا: أساليب الهجوم السيبيراني

الهجوم الاول هو denial of service (قطع الخدمة) :

وهو هو هجوم يستهدف الشكبة مباشرة وعمله هو قطع الخدمة عن كل المستخدمين بما فيهم الاجهزة او البرامج , وهذا الهجوم يشتهر بنوعين اساسيين وهو ما يحصل عند حصول كل اختراق وله فنون كثيرة لكن هذه هي اكثر الهجمات المستعملة اثناء الهجوم وهي :

الاول هو Overwhelming Quantity of Traffic ( الغمر الكلي لحركة المرور) :

وهو ان المهاجم يقوم بعمل ارسال كمية كبيرة وهائلة من البيانات وهذا ما يجعل الشكبة او المضيف او البرامج في وضع لا يمكنها تحمل ذلك وهذا ما يسبب تباطئ عند نقل المعلومات او استقبالها او فشل بالخدمات

الثاني هو Maliciously Formatted Packets (الحزم الخبيثة المنسقة) :

يقوم المهاجم بإرسال حزم تحوي على اخطاء برمجة لا يمكن لجهاز الاستقبال معرفتها او تحديدها و هذا ما يسبب بطئ و فشل بالجهاز المستقبل اي أن هذا النوع يقوم على الحزم التي يتم تنسيقها بالشكل اللازم .

مميزات واهداف هذا النوع من الهجومات :

ما يميز هذا الهجوم هو انه سهل القيام به و الخطر بنجاحه كبير جدا لانه يمكن القيام به بمجموعات والهدف هو منع المستخدمين المصرح لهم بالحصول على الخدمة بعد جعل الشبكة غير صالحة للوصول اليها اما ما يجعل الهجمات خطيرة هو ان المهاجم يمكنه بناء شبكة واسعة من مستضيفين مصابين وهي ما يطلق عليها (botnet) او شبكات الزومبي يستعمل المهاجم انظمة معالجة خاصة بحيث يمكنه التحكم بشكبة الزومبي لكن الخطر بهذا الهجوم هو أن اجهزة الزومبي تقوم بمسح الشبكة و تسميم مضيفين اكثر وما على المهاجم سوى الجلوس و تنفيذ العملية عن طريق انظمة المعالجة.

الهجوم الثاني sniffing ( الاستنشاق) :

إذا اردت ان تفهم هذا الهجوم فهو اشبه بشخص يجلس بينك وبين صديق لمحاولة التنصت عليك وهو يقوم على مبدأ واحد وهو معالجة كل الحركة المرورية بالشبكة لكن للاخذ بالعلم فهذا لا يهم ان كانت الحزم تتجه للعنوان الخاص بالمهاجم ام لا فهو يقوم بمعالجة كل ما يمر بالشكبة كما انه يمكن اتمام هذه الهجمة عن طريق تطبيقات برمجية او عن طريق الاجهزة او يمكن الدكج بينهما

ما يميز هذا الهجوم :

أنه يمكنه استهداف جهة خاصة مما يريد المهاجم تحقيقه كمثال ان يعالج كل حركة المرور كاملة او استهداف بروتوكول خاص او نوع من الخدمات او الحصول على سلسلة من المعلومات مثل كلمة المرور وغيرها وما يزيد هذا الهجوم خطورة أنه يمكنه تحريف الحزم التي تنتقل بالشبكة

الصورة توضح احد افضل الادوات المستعلمة بهذه الهجمة للعلم هو متوفر سواء بالمصدر المفتوح او المغلوق .

الهجوم الثالث spoofing ( الخداع) :

يمثل هذا النوع من الاختراق عملية خداع خاصة عند وجود تواصل بين نظامين كمثال النظام ألف وباء بحيث اذا كانت امكانية المهاجم لا تمنحه الصلاحية للوصول الى النظام باء فهو يقوم بارسال حزم للنظام ألف والذي يكون موثوقا تماما بحيث يمكن للنظام المستهدف وهو باء بتفيذ الطلب دون الحاجة الى المصادقة وهذا الهجوم يعتبر فنا بالنسبة للمخترقين نذكر منها :

بعض اساليب ومميزات هذا الهجوم :

ارسال حزم عناوين IP من مصدر مخادع بداعي اخفاء الهوية من الاساليب الاخرى هو استعمال البروتوكول ARP وهو بروتوكول يعمل على على ايجاد العناوين بالطبقة الثالثة بالشبكة ip address وتوفيرها للعناوين بالطبقة الثانية بالشبكة MAC address بحيث يمكن للحزم الانتقال عبر الشبكة من المرسل الى المستقبل , يقوم المهاجم بارسال ARP مخادع عبر الشبكة للضحية بحيث يمكن له ربط عنوان MAC الخاص بالمهاجم وربطها مع عنوان ip له الصلاحية عبر الشبكة , من الهجمات الاخرى وهو خداع سيرفر DNS بحيث يحول الطريق من العنوان المطلوب من المستخدم الى عنوانip يتحكم به المهاجم .

الهجوم الرابع MAN-IN-THE-MIDDLE (الرجل بالوسط) :

يقوم هذا الهجوم على اعتراض المعلومات المنتقلة بين اجهزة الكمبيوتر لسرقة المعلومات التي تعبر عبر الشبكة كما انه يقوم ايضا تحريف المعلومات وتحويلها واعادة ارسالها دون معرفة المستقبل ان المعلومة قد تعرضت للتحريف من قبل المهاجم وهذا عمل الهجوم هو التحكم بالضحية دون معرفته بالقيام بذلك .

مراحل الهجوم هي اربعة :

اولا عندما يقوم المستخدم كمثال بارسال طلب لصفحة ويب ثانيا استقبال المهاجم للطلب و استرجاع الصفحة من الويب المرجو ثالثا يقوم بعمل التغييرات المرجوة للبيانات الخاصة بصفحة الويب رابعا ارسالها للمستخدم او الضحية .

هناك ايضا مما يسمى MITmo وهي المتخصصة بالتحكم باجهزة الهاتف مثل zeus exploit يمتلك هذه الخاصية وهي تقريبا مثل الهجوم الذي شرحته قبل لهذا لنمر مباشرة للهجوم التالي .

الهجوم الخامس ZERO-DAY-ATTACKS (الهجوم يوم الصفر) :

يقوم هذا الهجوم عل ايجاد ثغرات بالبرامج والتي لم تكتشف قبل سواء من مخترقين آخرين او من بائع البرنامج ومصطلح يوم الصفر او يوم الساعة مهما تكن التسميات هي تعبر عن ذلك الوقت الذي يكتشف به المخترق تلك الثغرة او ما يمكن استغاله ويعتبر هذا الهجوم اخطر هجوم على الاطلاق وكل الشركات العالمية تأكد ان تفادي هذا الهجوم يشكل الهاجس الاكبر بحيث يتطلب محترفين بمجال الامن السيبيراني الذين يملكون نظرة ثاقبة لهندسة الشكبة بالكامل وانا شخصيا اثناء دراستي للمجال اعترف انه من اخطر الهجمات والتي تتطلب الجهود الكاملة لفريق عمل متخصص لايقاف هكذا هجمات فمجرد وضع بروتوكولات دفاعية لا تجدي نفعا مثل بقية الهجمات .

الهجوم السادس keyboard logging ( تسجيل لوحة المفايتح ) :

يقوم هذا الهجوم باستخدام تطبيق برمجي لتسجيل كل الضربات على لوحة المفاتيح ويقوم هذا الهجوم على زرع مسجل للضرب على لوحة المفاتيح سواء ببرنامج مثبت على الكمبيوتر الخاص بالضحية او عن طريق اجهزة مثبتة بالكمبيوتر الخاص به وما يقوم به المهاجم هو برمجة مسجل الضربات بارسال الايميلات الخاصة بملف التسجيل وما يحويه ملف التسجيل كل ما يتعلق بالمعلومات الحساسة سواء اسم المستخدم او كلمة السر , المواقع التي يزورها وغيرها

سيواصل الكاتب التطرق لمختلف الامور حول هذا المجال كلما سنحت الفرحة دامت قلوبكم مزهرة f1